La ciberseguridad contemporánea ha trascendido su origen como una disciplina técnica de nicho para consolidarse como el eje sobre el cual pivota la estabilidad económica, la seguridad nacional y la integridad de la infraestructura crítica global. En el umbral de 2026, la convergencia de la inteligencia artificial, el aumento de la profesionalización de los actores de amenaza y la transformación radical de los marcos normativos exige un análisis exhaustivo que no solo documente los hitos del pasado, sino que también desentrañe las dinámicas de poder y resiliencia que definen el presente. Este reporte técnico examina la evolución de la defensa digital desde sus fundamentos teóricos en la década de 1950 hasta la sofisticación de los ataques de la cadena de suministro y el complejo panorama de madurez que enfrentan las organizaciones en México.

Arqueología y evolución de la ciberdefensa: De los modelos teóricos a la protección proactiva

El desarrollo de la ciberseguridad es inseparable de la evolución de la computación y la inteligencia artificial (IA). Los cimientos de lo que hoy consideramos protección de datos se remontan a 1950, cuando Alan Turing introdujo la “Prueba de Turing”, estableciendo la primera metodología formal para evaluar la capacidad de una máquina para exhibir un comportamiento inteligente indistinguible de un ser humano. Este periodo inicial fue testigo de una curiosidad académica que sentaría las bases de los algoritmos de aprendizaje automático. En 1956, durante la Conferencia de Dartmouth, John McCarthy acuñó el término “Inteligencia Artificial”, formalizando el campo de estudio que, décadas más tarde, permitiría el análisis masivo de patrones de tráfico para detectar intrusiones.

La década de 1950 también proporcionó experimentos cruciales en aprendizaje automático. Claude Shannon, en 1950, desarrolló “Teseo”, un ratón robótico capaz de resolver un laberinto mediante ensayo y error y recordar la solución, un ejemplo temprano de cómo los sistemas podían adaptarse a su entorno. Poco después, en 1958, Frank Rosenblatt construyó el Perceptrón Mark 1, la primera red neuronal artificial que imitaba procesos cognitivos para clasificar datos simples. Estos avances, aunque teóricos en su momento, son los antecesores directos de los actuales sistemas de detección y respuesta de endpoints (EDR) que utilizan redes neuronales para identificar malware polimórfico.

La verdadera era de la seguridad en redes comenzó en 1971 con la aparición de Creeper en la red Arpanet. Creeper, considerado el primer virus informático, no era una herramienta de sabotaje, sino un código portátil que se desplazaba entre sistemas mainframe PDP-10 mostrando el mensaje “I’m the creeper: atrápame si puedes”. La respuesta a este desafío fue la creación de Reaper, diseñado por Ray Tomlinson para replicarse de la misma manera que Creeper pero con la instrucción de eliminarlo; este evento marcó el nacimiento del primer programa antivirus del mundo y estableció el paradigma de la “carrera armamentista” entre atacantes y defensores que persiste hasta hoy.

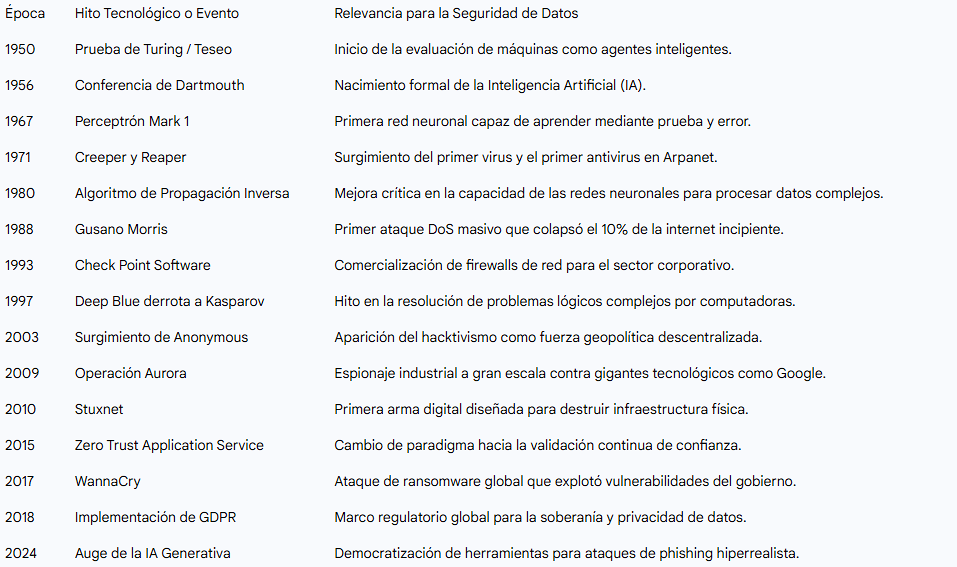

Cronología de hitos en la evolución de la ciberseguridad e IA:

El primer gran punto de inflexión en la seguridad nacional digital ocurrió en 1988 con el Gusano Morris. Robert T. Morris diseñó un código para medir el tamaño de internet, pero un error de programación causó que el gusano se replicara incesantemente, obstruyendo Arpanet y provocando la falla del 10% de todos los sistemas conectados. Este incidente no solo llevó a la primera condena bajo la Ley de Abuso y Fraude Informático, sino que obligó a la industria a priorizar el desarrollo de protocolos de seguridad más allá de la simple conectividad. Como consecuencia directa de estos incidentes tempranos, en la década de 1990 surgieron soluciones comerciales críticas: Check Point Software en 1993 introdujo firewalls robustos, seguidos por Internet Security Systems en 1994, transformando la ciberseguridad en un sector empresarial esencial.

Durante las últimas dos décadas, la IA ha pasado de ser un componente experimental a ser la columna vertebral de la defensa. En 2004, WatchGuard fue pionero en integrar IA en sistemas de protección, permitiendo detectar amenazas de forma proactiva en lugar de depender únicamente de firmas de malware manuales. Este enfoque evolucionó en 2015 con el Zero Trust Application Service, un modelo que invierte la lógica tradicional: en lugar de confiar en todo lo que está dentro del perímetro, el sistema asume que nada es confiable y utiliza IA para validar cada aplicación y proceso antes de su ejecución. Este cambio fue impulsado por la dilución del perímetro corporativo debido al trabajo remoto y la computación en la nube, donde los dispositivos de los usuarios se convirtieron en la primera línea de defensa.

Anatomía de los ataques que redefinieron la doctrina de seguridad global

El análisis de la ciberseguridad moderna requiere un estudio profundo de las operaciones que alteraron permanentemente la percepción del riesgo. Ataques como Stuxnet, WannaCry y SolarWinds no solo representaron hazañas técnicas, sino que también provocaron cambios en la legislación internacional y en las estrategias de defensa corporativa.

Stuxnet: El arma digital y el sabotaje físico

Stuxnet, descubierto en 2010, es ampliamente reconocido como la primera arma cibernética del mundo diseñada para causar daño cinético a la infraestructura física. A diferencia de los ataques anteriores enfocados en el robo de datos o la interrupción de redes, Stuxnet fue diseñado específicamente para sabotear las centrífugas de enriquecimiento de uranio en la planta de Natanz, Irán.

La arquitectura de Stuxnet era de una sofisticación sin precedentes. El gusano utilizaba cuatro vulnerabilidades de “día cero” en Windows y certificados digitales robados de dos empresas taiwanesas para evadir las defensas tradicionales. Su mecanismo de infección inicial solía ser a través de dispositivos USB, permitiéndole cruzar el “air gap” (aislamiento físico) de las instalaciones nucleares iraníes. Una vez dentro, el gusano buscaba software Siemens Step 7 y controladores lógicos programables (PLC) de la serie S7.

El sabotaje se ejecutaba en dos fases críticas. La primera versión de Stuxnet manipulaba las válvulas de las centrífugas para aumentar la presión interna, mientras que la segunda versión alteraba la frecuencia de rotación de los motores de 1,064 Hz a 1,400 Hz durante quince minutos, para luego reducirlos drásticamente. Para ocultar estas anomalías a los operadores humanos, Stuxnet grababa 30 días de datos operativos normales y los reproducía en las estaciones de monitoreo durante el ataque, creando una ilusión de normalidad mientras las centrífugas se destruían físicamente. Se estima que Stuxnet destruyó aproximadamente 1,000 máquinas, retrasando significativamente el programa nuclear iraní sin que se emitiera una sola alarma en tiempo real.

Desde la perspectiva legal, Stuxnet generó un debate sobre el “uso de la fuerza” en el ciberespacio. Expertos internacionales coinciden en que la operación constituyó una violación del Artículo 2(4) de la Carta de la ONU debido al daño físico causado. Aunque la atribución formal apunta a una colaboración entre Estados Unidos e Israel, los Estados involucrados nunca han confirmado oficialmente su autoría.

WannaCry: Extorsión a escala planetaria

En mayo de 2017, el mundo enfrentó el brote de ransomware más masivo de la historia. WannaCry infectó a más de 300,000 computadoras en 150 países en apenas unos días, causando pérdidas estimadas en hasta $4,000$ millones de dólares. Sectores críticos como el Servicio Nacional de Salud (NHS) del Reino Unido, la Deutsche Bahn en Alemania y sistemas gubernamentales en Brasil y México fueron severamente impactados.

La eficacia de WannaCry radicó en su capacidad de autopropagación. Utilizó el exploit EternalBlue, una herramienta desarrollada por la NSA y filtrada por el grupo Shadow Brokers, que explotaba una vulnerabilidad en el protocolo Server Message Block (SMB) de Windows. Esto permitía que el ransomware saltara de una computadora a otra sin intervención humana, cifrando archivos y exigiendo pagos de entre 300 y 600 dólares en Bitcoin.

La resolución de WannaCry fue fortuita. Marcus Hutchins, un investigador británico, descubrió un “kill switch” codificado en el virus: una consulta DNS a un dominio no registrado. Al registrar ese dominio, Hutchins detuvo la propagación del gusano a nivel mundial. No obstante, Hutchins fue arrestado posteriormente por el FBI por cargos relacionados con la creación de malware bancario años antes. Tras declararse culpable, recibió una sentencia de tiempo servido y libertad supervisada en 2019, ya que el juez reconoció que su contribución al detener WannaCry fue un “neto positivo” para la sociedad.

SolarWinds (SUNBURST): La infiltración en la cadena de confianza

El ataque a SolarWinds representó un cambio paradigmático en el espionaje cibernético. Los actores de amenaza (atribuidos por EE. UU. al SVR ruso) infiltraron el proceso de compilación de software de SolarWinds, inyectando una puerta trasera llamada SUNBURST en las actualizaciones legítimas de la plataforma Orion.

Cerca de 18,000 clientes descargaron la actualización comprometida, aunque los atacantes solo seleccionaron a unos 100 objetivos de alto valor para su explotación final, incluyendo el Departamento de Seguridad Nacional de EE. UU. y empresas como Microsoft. Las repercusiones legales continúan: la SEC inició un litigio contra SolarWinds y su CISO, Timothy Brown, por engañar a los inversores sobre su postura de seguridad. El caso llegó a un acuerdo de liquidación en julio de 2025, marcando un hito sobre la divulgación obligatoria de riesgos cibernéticos.

Situación actual de la seguridad digital en México: Un ecosistema bajo asedio

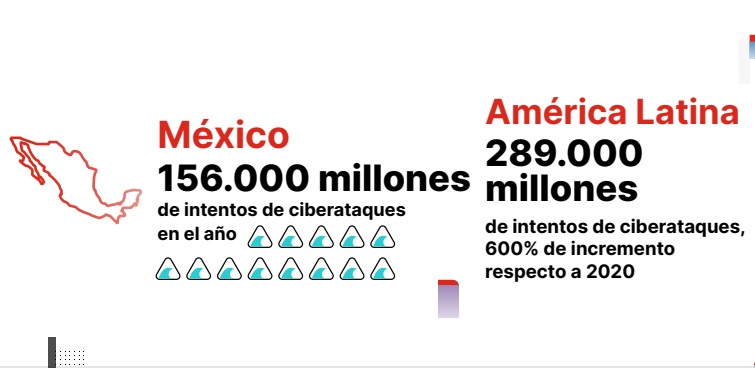

México se ha consolidado como un objetivo crítico para el cibercrimen global. Durante los primeros seis meses de 2025, el país registró la asombrosa cifra de 40,600 millones de intentos de ciberataques, situándose como el segundo país más afectado de América Latina, solo superado por Brasil.

El estado de la madurez empresarial en México

A pesar del volumen de ataques, la preparación de las organizaciones mexicanas es dispar:

Inversión creciente: El 86% de las empresas en México planea aumentar su inversión en ciberseguridad para 2026, un porcentaje superior al promedio global.

Falta de protección específica: Sorprendentemente, solo el 27% de las empresas en el país contratan actualmente servicios de protección especializada frente a ciberataques.

Vulnerabilidad de las PyMEs: Solo 4 de cada 10 PyMEs en México cuentan con protocolos de seguridad activos o un plan de respuesta ante incidentes, dejando vulnerables áreas críticas como la contabilidad y los datos de clientes.

Impacto financiero: Se estima que el 47% de las empresas que sufrieron brechas graves en los últimos tres años perdieron entre $100,000$ y $10 millones de dólares.

Recientes filtraciones masivas (2024-2025)

El sector público ha enfrentado crisis de datos sin precedentes:

Caso Chronus (Diciembre 2025): Un grupo de hackers liberó masivamente información de al menos 20 instituciones públicas, incluyendo el SAT, el IMSS Bienestar y la Secretaría de Salud.

Gobierno de la CDMX: En 2025 se reportaron hackeos a cinco páginas oficiales del gobierno capitalino, incluyendo portales de Protección Civil y Datos Abiertos.

Vulnerabilidad Biométrica: En 2024 se filtraron miles de fotografías de ciudadanos tomadas durante trámites en el INE, exponiendo datos de identidad extremadamente sensibles.

Retos críticos: La brecha entre la amenaza y la defensa

El futuro de la ciberseguridad en México enfrenta obstáculos estructurales que dificultan una defensa efectiva:

Déficit de talento especializado: México enfrenta una escasez de aproximadamente 25,000 expertos en ciberseguridad. A nivel regional, América Latina tiene un déficit superior a los 300,000 profesionales especializados. Esta falta de personal es la principal barrera interna para implementar estrategias basadas en IA.

El factor humano: El 60% de las violaciones de datos en las empresas mexicanas se siguen originando por errores humanos básicos, como el uso de contraseñas débiles o la caída en ataques de phishing sofisticados.

Baja persecución del delito: Aunque existen figuras penales en el Código Penal Federal, la persecución efectiva de ataques sofisticados sigue siendo muy baja debido a la falta de capacidades técnicas en las fiscalías.

Soberanía tecnológica: Existe una dependencia crítica de proveedores extranjeros. Aunque México cuenta con talento para desarrollar herramientas propias, la falta de una política de soberanía digital nacional es un reto pendiente.

El futuro de la ciberseguridad en México: Horizonte 2026-2030

Hacia 2026, México iniciará una transformación profunda en su arquitectura de defensa digital impulsada por el nuevo gobierno y eventos internacionales de alto impacto.

El Plan Nacional de Ciberseguridad 2025-2030

La recién creada Agencia de Transformación Digital y Telecomunicaciones (ATDT) es el nuevo organismo rector de la seguridad digital en el país. Sus objetivos para 2026 incluyen:

Ley General de Ciberseguridad: El envío al Congreso de una ley unificada que establezca sanciones reales y un marco federal homogéneo.

Infraestructura Crítica: La creación de un inventario nacional de activos críticos y el inicio de auditorías obligatorias para dependencias gubernamentales.

Operación Centralizada: La puesta en marcha de un Centro Nacional de Operaciones de Ciberseguridad (CSOC) Federado y un Centro de Respuesta ante Incidentes (CSIRT) Nacional.

Notificación Obligatoria: Las dependencias federales ya están obligadas a reportar incidentes graves en un plazo máximo de 24 horas tras su detección.

El Mundial de Fútbol 2026: La gran prueba de fuego

El Mundial de 2026 se identifica como el mayor catalizador de riesgos digitales en la historia del país. Los expertos alertan sobre:

Volumetría de ataques: Se esperan hasta 30 millones de ciberataques durante el evento.

Tipos de amenaza: Ataques geopolíticos, campañas de desinformación masiva y saturación de sistemas mediante DDoS potenciados por IA.

Muralla Digital: El gobierno federal ya ha comenzado a levantar una “muralla digital” en colaboración con proveedores internacionales para proteger la transmisión en vivo, los sistemas de boletos y la infraestructura turística.

Tendencias tecnológicas: Plataformización y Zero Trust

Para 2026, las empresas mexicanas líderes abandonarán la compra de herramientas aisladas para migrar a plataformas de seguridad unificadas. Se estima que el 45% de las organizaciones reducirán sus proveedores para centralizar datos, lo que permitirá reducir el tiempo medio de detección (MTTD) de días a solo minutos. El modelo Zero Trust (“nunca confiar, siempre verificar”) se convertirá en el estándar de facto para proteger el acceso a aplicaciones y nubes.

Industrialización de la IA: Los ataques de phishing ahora son un 30% más efectivos gracias al uso de IA generativa para redactar correos hiperrealistas. Además, han surgido ataques de “phishing de voz” y el uso de deepfakes para engañar a empleados.

Mundial de Fútbol 2026: México está levantando una “muralla digital” ante el Mundial, evento que disparará los ataques de denegación de servicio (DDoS), robo de credenciales y fraudes por el alto volumen de transacciones digitales.

Plataformización: Las empresas están abandonando la fragmentación tecnológica. Para 2025, el 45% de las organizaciones redujeron sus herramientas de seguridad a menos de 15, buscando plataformas unificadas que integran el tiempo de respuesta a minutos.

Recomendaciones estratégicas finales

Desde la experiencia de DigitNow acompañando a organizaciones mexicanas en procesos de transformación digital y ciberseguridad, el mensaje hacia 2026 es claro: la anticipación vale más que la reacción. Las siguientes recomendaciones no son teóricas; son acciones prácticas para sobrevivir y competir en el nuevo entorno digital.

Para Especialistas: Es imperativo especializarse en el uso de IA para la ciberdefensa y en la gestión de infraestructuras críticas, ya que serán las habilidades más demandadas en el mercado mexicano hacia 2026.

Para Empresas: No esperar a la publicación de la Ley Federal. Realizar un análisis de brechas (Gap Analysis) contra estándares internacionales como ISO 27001 o NIST es la mejor forma de prepararse para el nuevo entorno regulatorio.

Continuidad de Negocio: Dada la evolución del ransomware hacia la extorsión pura (sin cifrado), las empresas deben priorizar los respaldos con inmutabilidad absoluta y planes de comunicación de crisis probado

Adopción de Zero Trust: Dado que el 90% de los ataques se originan en el dispositivo del usuario, es imperativo validar cada acceso sin asumir confianza previa.

Respaldos Inmutables: La única defensa real contra el ransomware moderno (que ya ataca los respaldos en la nube) es mantener copias de seguridad cifradas, offline y con inmutabilidad absoluta.

Capacitación Real: Los programas de concientización deben dejar de ser “decorativos” y enfocarse en escenarios reales de phishing sofisticado.

Evaluación de Riesgos (Gap Analysis): No esperar a la ley federal; evaluar la organización bajo estándares internacionales como ISO 27001 o NIST para mitigar el impacto financiero de futuras sanciones.

La ciberseguridad en México durante el próximo trienio no será una opción técnica ni un gasto operativo, sino una condición obligatoria para la soberanía digital, la confianza del mercado y la supervivencia corporativa. En un ecosistema definido por la inteligencia artificial, la hiperconectividad y la regulación emergente, quienes se preparen hoy liderarán mañana.

Gracias por llegar hasta aquí.

En DigitNow valoramos profundamente el tiempo y el interés de quienes apuestan por comprender a fondo los retos y oportunidades de la ciberseguridad en México. Leer, analizar y anticiparse es el primer paso para tomar mejores decisiones estratégicas. Esperamos que este contenido te haya aportado claridad, perspectiva y herramientas útiles para el camino hacia 2026. Seguiremos compartiendo conocimiento práctico y visión estratégica para acompañarte en la construcción de un entorno digital más seguro y resiliente.

Fuentes utilizadas en este artículo:

ManageEngine: Cronología y evolución de la ciberseguridad desde Creeper y Reaper hasta la era del ransomware.

World Economic Forum: Hitos clave de la Inteligencia Artificial (Teseo, Dartmouth, Perceptrón, Deep Blue) y su relación con la computación moderna.

WatchGuard: Historia de la IA en ciberseguridad y la transición hacia el modelo Zero Trust Application Service.

Excelsior Staff: Evolución de la ciberdefensa y el surgimiento de soluciones comerciales de seguridad en los años 90.

Fast Lane: Fechas y nombres clave en el desarrollo de redes neuronales y algoritmos de IA.

Marcus Hutchins: Seguimiento legal del investigador que detuvo WannaCry, desde su arresto hasta su sentencia en 2019.

PwC México: Estudio Digital Trust Insights 2026 sobre inversión, prioridades tecnológicas y brecha de talento en organizaciones mexicanas.

IT Masters Mag: Recuento de ciberataques destacados en México (SAT, IMSS, Coppel, Bimbo) y recomendaciones estratégicas.

Agencia de Transformación Digital y Telecomunicaciones (ATDT): Plan Nacional de Ciberseguridad 2025-2030 y Política General de Ciberseguridad para la APF.

Fortinet: Informe del panorama de amenazas 2025 con estadísticas específicas sobre intentos de ataque en México.

INFOCDMX: Detalles sobre la Ley de Ciberseguridad para la Ciudad de México aprobada en marzo de 2025.

Hackmetrix: Análisis de casos reales de filtración de datos en el INE, Coppel y el sector financiero.

El Financiero: Alerta sobre el incremento de ciberataques y fraudes digitales proyectados para el Mundial de Fútbol 2026.

Palo Alto Networks: Predicciones sobre la “plataformización” de la seguridad y el uso de IA generativa en el cibercrimen para 2026.

Expansión: Reportes sobre el déficit de 25,000 expertos en ciberseguridad en México y los retos del marco jurídico.

Energy21: Información sobre la nueva obligación para dependencias federales de reportar incidentes graves en menos de 24 horas.

Oxford Tech Review: Guía estratégica sobre la futura Ley Federal de Ciberseguridad y sus posibles sanciones.

Unión Internacional de Telecomunicaciones (ITU): Índice Global de Ciberseguridad (GCI) 2024/2025 y comparativa de México frente a otros países de la región.

Diario Oficial de la Federación (DOF): Textos vigentes de la Ley Federal de Protección de Datos Personales (LFPDPPP) y sus reformas de 2025.

American Chamber México (AmCham): Informe de madurez digital 2025 y estatus de las revisiones del T-MEC hacia 2026.